使用Syslog进行监控

事件代理生成符合 RFC 3164 定义的 Syslog 消息,以记录与系统健康和资源利用以及事件代理操作相关的事件。Syslog 消息写入本地系统的日志文件,并可以通过网络转发到远程主机。

日志类别

有三个日志类别:

- 命令日志(command.log) - 存储发送到事件代理的所有命令,包括 CLI 和 SEMP 命令

- 事件日志(event.log) - 存储由事件代理生成的所有系统、VPN 和客户端级别事件

- 系统日志(system.log) - 存储由事件代理生成的重要系统级别事件

还有两个没有关联日志文件但可以在 CLI 上查看的日志类别:

- ACL 日志 - 跟踪最近的 1000 条与 ACL 相关的日志

- 无订阅匹配日志 - 跟踪特定主题的最近 1000 条无订阅匹配记录

可以使用以下命令通过 CLI 查看日志:

show log eventshow log event lines 10show log event find <MyClientName>

事件代理可以配置为将命令、事件和系统日志传播到远程 Syslog 服务器。有关详细信息,请参阅使用 Syslog 监控事件。

Syslog消息严重性级别

Syslog 包括事件代理进程执行的操作或遇到的错误。例如,有与发布者和订阅者��、物理链路/LAG、路由协议 CSPF 和 CSMP 以及物理硬件相关的事件。

每条事件代理 Syslog 消息还预分配了一个严重性级别,该级别指示触发事件对事件代理功能的影响程度。这些消息事件严重性级别被定义为一个有序列表。下表从最高到最低定义了消息事件严重性级别。Syslog 消息的关联设施和严重性级别一起被称为其优先级。

| 严重性级别 | 描述 |

|---|---|

| crit | 导致系统中许多或所有服务宕机的故障。 |

| err | 一个服务宕机。一个意外的服务故障,影响少数或单个服务。 |

| warning | 一个服务降级或超出预期的操作阈值。 |

| notice | 正常但重要的条件;例如,影响服务的配置更改。 |

| info | 清除之前已提升的条件,无需采取任何措施。 |

Syslog 消息严重性级别

Syslog消息格式和组件

每条事件代理 Syslog 消息都作为纯文本 ASCII 字符串创建并记录。然后,消息写入日志(普通)文件,发送到任何配置的远程 Syslog 主机,并使用标准 ASCII 字符串处理操作显示给用户。

事件代理 Syslog 消息 ASCII 字符串由以下部分组成:

- 标头(时间戳和主机)

- 消息优先级(设施和严重性)

- 消息字符串

事件代理 Syslog 消息属于一个设施,该设施是一组由相同软件进程生成的消息,或者与类似的事件代理子系统条件或活动相关(例如,调试尝试)。这些在以下部分中为每种 Solace 事件类型显示。

- 系统事件

- �消息 VPN 事件

- 客户端事件

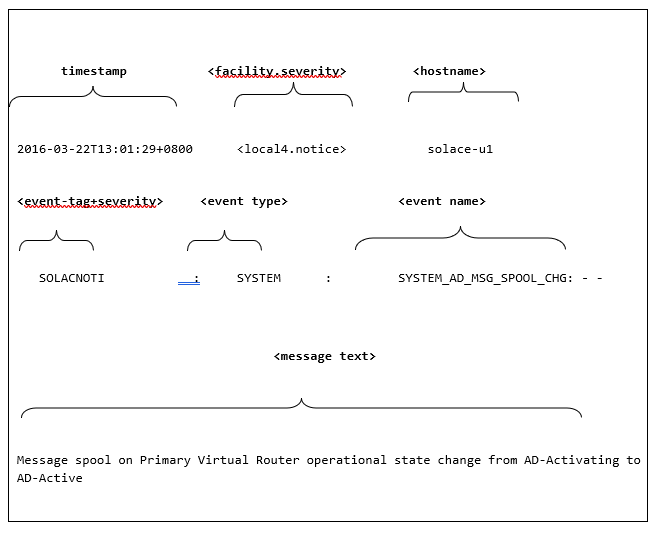

系统事件

这些事件可以使用事件类型“SYSTEM”检测

格式

<timestamp> <facility.severity> <hostname> <event-tag+severity>: <event type>: <event name>: - - <message text>

示例

2016-03-22T13:01:29+0800 <local4.notice> solace-u1 SOLACNOTI: SYSTEM: SYSTEM_AD_MSG_SPOOL_CHG: - - Message spool on Primary Virtual Router operational state change from AD-Activating to AD-Active

在示例中,系统日志标签设置为“SOLAC”。

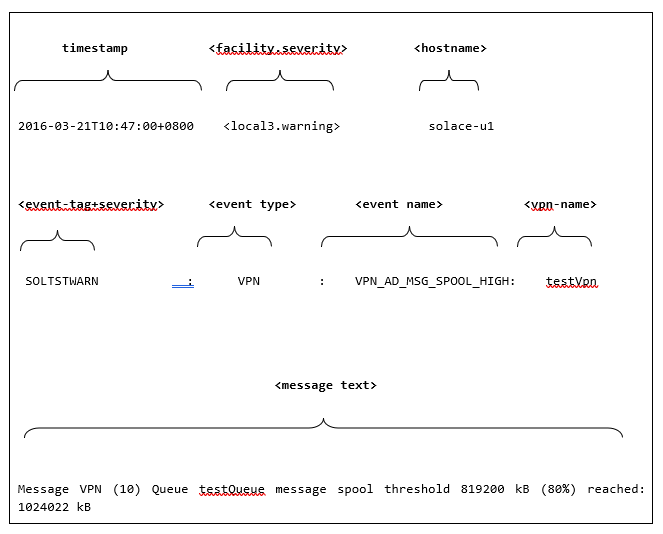

消息VPN事件

这些事件可以使用事件类型“VPN”检测。字段 <vpn-name> 可用于关联为特定消息 VPN 生成的所有消息 VPN Syslog 消息。

格式

<timestamp> <facility.severity> <hostname> <event-tag+severity>: <event type>: <event name>: <vpn-name> - <message text>

示例

2016-03-21T10:47:00+0800 <local3.warning> solace-u1 SOLTSTWARN : VPN: VPN_AD_MSG_SPOOL_HIGH: testVpn - Message VPN (10) Queue testQueue message spool threshold 819200 kB (80%) reached: 1024022 kB

在示例中,消息 VPN 事件日志标签设置为“SOLTST”。

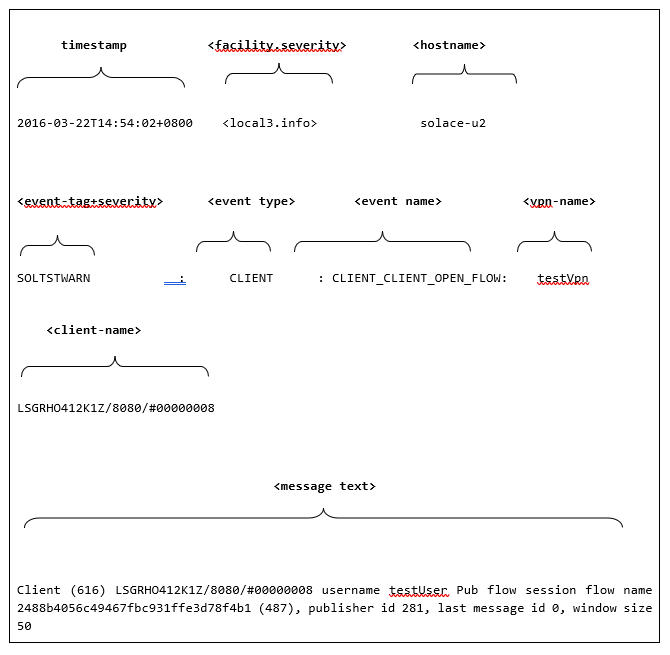

客户端事件

这些事件可以使用事件类型“CLIENT”检测。字段 <vpn-name> 和 <client-name> 可用于关联为特定消息 VPN 生成的所有客户端级别 Syslog 消息。

格式

<timestamp> <facility.severity> <hostname> <event-tag+severity>: <event type>: <event name>: <vpn-name> <client-name> <message text>

示例

2016-03-22T14:54:02+0800 <local3.info> solace-u2 SOLTSTWARN: CLIENT: CLIENT_CLIENT_OPEN_FLOW: testVpn LSGRHO412K1Z/8080/#00000008 Client (616) LSGRHO412K1Z/8080/#00000008 username testUser Pub flow session flow name 2488b4056c49467fbc931ffe3d78f4b1 (487), publisher id 281, last message id 0, window size 50

在示例中,消息 VPN 事件日志标签设置为“SOLTST”。

Syslog时间戳格式

默认情况下,事件代理 Syslog 事件使用以下时间戳格式记录:

YYYY-MM-DDTHH:MM:SS+/-HHMM

其中:

<+/-HHMM> 是时区偏移的格式。

示例:

2018-02-09T15:47:52+0500

示例Syslog事件条目

下面显示了四个示例 Syslog 条目;前三个是系统警报,第四个是客户端级别警报。

2013-02-28T09:32:34-0600 <local3.warning> SOLACELAB1 event: SYSTEM: SYSTEM_NAB_NONCRITICAL_HARDWARE_NOTIFICATION: - - Slot 1/1 Non-critical hardware notification: component NPU-PIP type invalid-frame info 0x00000000000000022013-03-04T11:24:56-0600 <local3.err> SOLACELAB1 event: SYSTEM: SYSTEM_CHASSIS_HARDWARE_SOFT_ERROR: - - Slot 1/3 Hardware soft error detected on TRB FPGA 1 info CRC error is detected in the FPGA configuration2015-08-20T16:28:42+0800 <local3.info> solsg1 event: CLIENT: CLIENT_CLIENT_OPEN_FLOW: TEST_VPN nagiosServer.solacesystems.com/30068/#00000001 Client(2705) username TEST_BRIDGE Pub flow session flow name 71701d48391045209526b4f77f132419 (4352), publisher id 2257, last message id 49063099, window size 5013-03-11T16:47:39-0600 <local3.info> SOLACELAB1 event: CLIENT: CLIENT_CLIENT_DISCONNECT: SOLACEAPP_UAT svc_testbridge_1 Client (385) svc_testbridge_1 username TEST_BRIDGE WebSessionId (N/A) reason(Peer TCP Closed) final statistics - dp(9, 9, 0, 0, 9, 9, 520, 475, 0, 0, 520, 475, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0) conn(0, 0, 10.63.4.161:50203, CLSWT, 0, 0, 0) zip(0, 0, 0, 0, 0.00, 0.00, 0, 0, 0, 0, 0, 0, 0, 0) web(0, 0, 0, 0, 0, 0, 0), SslVersion(), SslCipher()